Angriffe auf die IT-Infrastruktur

Jeder hat es schon mal gehört, aber die wenigsten wissen, dass es tagtäglich Angriffe auf ihre Infrastruktur gibt. Vorwiegend kommen hier die Angriffe aus Asien und Russland und oftmals über gekaperte Maschinen von überall aus der Welt. Man selbst ist in der Regel nicht von Interesse, es geht schlicht um die Maschinen. Von wo die Angriffe direkt stammen, kann man nicht immer mit hundertprozentiger Genauigkeit sagen. Viele “Angriffe” im Netz zielen auf das Abgreifen von Zugangsdaten ab, der Großteil zielt auf die Maschinen ab und findet wahllos statt. Mail-, Web-, Datenbank und SSH-Serverdienste sind im Netz ständig unter Beschuss. Sie werden meist durch Brute-Force-Attacken penetriert. Aber auch einfache Scans auf frei zugängliche Daten gehören zu den Angriffen. Eine falsche Freigabe ins Internet und schon können Kundendaten von Jedermann abgerufen werden.

Was ist deren Ziel und warum gerade aus diesen Bereichen?

Das aus meiner Sicht hervorstechendste Merkmal ist die Strafverfolgung in diesen Ländern. So lange nicht die eigene Bevölkerung penetriert wird, lässt man die “bösen Jungs” gewähren. Kein Betreiber, aus den oben genannten Gebieten, reagiert auf Meldungen zu deren Serversicherheit. So manches Mal habe ich das Gefühl, dass finanzielle Interessen den Betreibern, bei der “kostenintensiven” Kontrolle der Systeme, teilweise im Weg stehen. Daher kann man in unseren Gebieten größtenteils einen Komplettfilter für den asiatischen und russischen Raum aktivieren. Schließlich möchte man nicht irgendwann seine Geräte in einem Botnetz oder anderen Geschäften wieder finden, welche meist irgendeinen illegalen Hauch auf einen selbst wehen lassen würden. Manchmal geht es auch nur um ein paar Bitcoins, für deren Berechnung die gekaperten Server genutzt werden. Oftmals schauen die Angreifer nicht einmal, ob die Maschine für das Berechnen von Bitcoins geeignet ist, platzieren ihre Skripte im System und machen somit auf sich aufmerksam.

Ein weiterer Aspekt ist die Betriebsspionage, welche unter anderem auch von staatlichen Stellen finanziert, ermöglicht bzw. gefördert wird. Keine Maschine mit Netzwerkschnittstelle ist auf diesem Planeten so sicher, dass keine ungewollten Zugriffe stattfinden könnten. Daher ist eine ständige Kontrolle der Systeme immer von Nöten. Es bringt nichts diese Betreiber anzuschreiben und eine Einstellung des Angriffs zu fordern, wenn diese in den oben genannten Gebieten operieren. Effektiver ist es aus meiner Sicht, solche Betreiber von Beginn an aus seinem Netzwerk bzw. Geräten zu verbannen. Und man muss sich nicht darüber ärgern, dass die verfasste Mail reine Zeitverschwendung war. Bei den Strafverfolgungsbehörden das gleiche Problem. Spart euch die Zeit den Behörden eine Mitteilung zukommen zu lassen. Ihr bekommt nur einen Brief in dem drin steht, dass das Verfahren eingestellt wurde und nichts ermittelt, werden konnte. Die Behörden haben augenscheinlich noch keine Kompetenz in diesen Bereichen aufgebaut oder es wird als Bagatelle klassifiziert, um sich die Arbeit zu sparen.

Aus der Praxis

Im Grunde sollte jeder Internetnutzer eine Firewall betreiben, deren Default-Konfiguration alle nicht explizit erlaubten Pakete verwirft. Diese Regeln kann man nicht bei allen Routern setzen! Wer sich folglich etwas mehr Sicherheit wünscht, sollte nicht unbedingt bei den Consumerprodukten landen. Eine Fritz!Box bietet schon eine solide Basis für den privaten Gebrauch. Grundsätzlich sind diese Geräteklassen aber komplett durchlässig für den Datenverkehr von innen nach außen. Will man etwas mehr, lohnt sich ein Blick zu Lancom oder einem eigenen Linux-Router. Für einen Router der Marke Eigenbau, benötigt man nur einen Rechner mit 2 Netzwerkports und eine Router-Distribution (IPCop, IPFire oder Endian).

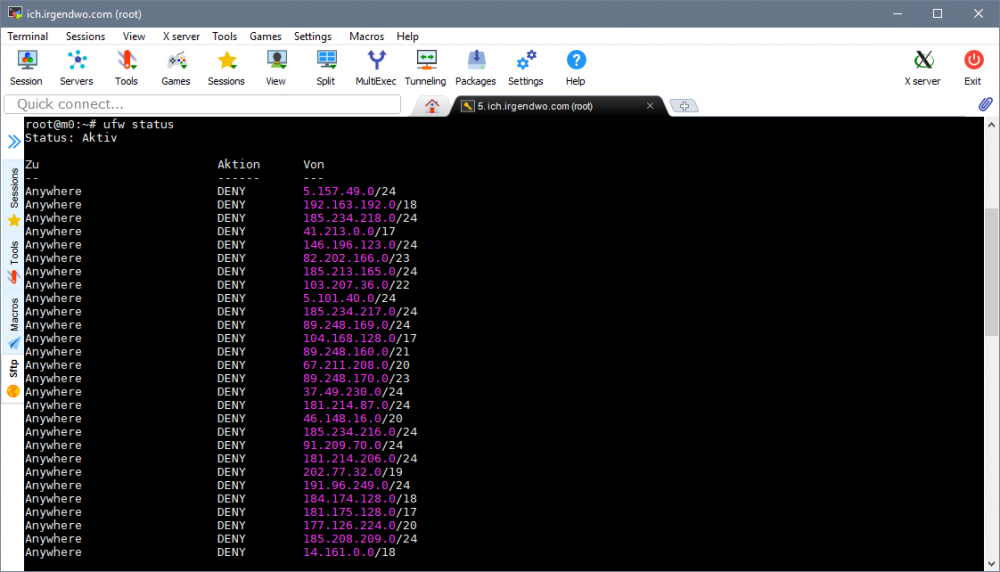

Betreibt man Server tut man sich mit ein paar Befehlen einen großen Gefallen. Die nachfolgenden Befehle sollen euch zeigen, wie einzelne Betriebssystem mit ein paar Regeln geschützt werden können. Mit Ihnen können unliebsame Provider ausgeschlossen werden.

netsh advfirewall firewall add rule name="Block Quasi Networks LTD." Dir=In Action=Block RemoteIP=89.248.160.0/21New-NetFirewallRule -DisplayName "Block Quasi Networks LTD." -Direction Inbound –LocalPort Any -Action Block -RemoteAddress 89.248.160.0/21ufw insert 1 deny from 89.248.160.0/21/usr/sbin/iptables -I INPUT -s 89.248.160.0/255.255.248.0 -j DROP

/usr/sbin/iptables -I INPUT -s 89.248.160.0/21 -j DROPDies waren ein paar Beispiele für ein Subnetz der Firma Quasi Networks LTD. welche es Jahrelang nicht schafften ihre Server sauber zu halten.

In Zukunft?

Angriffe werden irgendwann wohl eher von KI’s durchgeführt werden, denn man muss nur eine “vernünftige” Kommunikation simulieren und schon spricht jedes System mit einem. Erkennt das angreifende System, anhand von Rückgabewerten, um was für ein System es sich handelt. Dann steuert es die bekannten Sicherheitslücken an und wird in bestimmten Fällen auch erfolgreich sein. Im Grunde machen heutige Fachleute nichts anderes. Diese Kommunikationsmuster, wie ich sie mal nennen will, könnten von künstlichen Intelligenzen ohne Probleme ausprobiert, angewendet und adaptiert werden. Von daher werden wir in Zukunft eine Menge Probleme in diese Richtung ernten. Es saß momentan nur keiner lange genug an dieser Idee und deren Realisierung. Welche aber aus rein monetären Gründen überfällig ist. Denn unser derzeitiges Wirtschaftssystem belohnt rücksichtloses Handeln und fördert somit starke Einkommensgefälle. Besitze ich, anderen gegenüber, einen monetären Vorteil, tangiert mich der Wissensvorsprung meiner Gegenspieler in der Regel nicht. In der Regel werde ich meine Position eher missbrauchen, um meine Gegenspieler klein zu halten bzw. zu verdrängen.

Ich vermute mal, dass China in diesem Bereich zu einem großen Problem heranwachsen wird. Zum einen, weil das gesamte System als Unternehmen betrachtet werden kann. Und zum anderen, so wie ich das momentan mitbekomme, China der einzige Staat ist, der die KI mit einem gewissen Ehrgeiz verfolgt. Bei Russland und den USA habe ich eher das Gefühl die wollen die Welt brennen sehen. Unsere beiden Dinosaurier sind noch zu stark an die fossilen Kraftstoffe und deren Probleme gekettet. In Europa hätten wir garantiert noch die Wählscheibe, wenn Microsoft in den 80er und 90er Jahren wirksam gegen Raubkopien vorgegangen wäre. Indien wächst stattdessen zu einem Internetbetrüger heran und versucht über Telefon bzw. Fernwartungen, ahnungslosen Opfern das Geld aus der Tasche zu ziehen. Wir brauchen uns also in Zukunft nicht wundern, dass sich Hinz und Kunz das Internet zunutze machen und alles angreifen was nicht bei 3 auf dem Baum ist. Unsere Politiker werden über kurz oder lang unsere Sicherheitstechnik so perforieren, damit wir in Zukunft immer “sicherererer” im Netz unterwegs sind. Selbst wenn die letzte Behörde keinen sauberen Datensatz mehr hat, werden Politiker noch mehr Sicherheit durch Löcher fordern.

Chaos und Planlosigkeit?!

Was soll man auch von Personen halten, welche glauben, dass tausende Massenvernichtungswaffen gut für die Stabilität und Sicherheit wären. Wenn ich kein “sicheres” Gebiet mehr haben kann, dann sollst du auch keines haben?

Irgendwie scheinen wir ein kleines Problem mit unseren Prioritäten zu haben. Wir führen Kriege für Rohstoffe, verpacken diese als humanitäre Einsätze und destabilisieren ganze Staaten. Mussten Banken retten, weil unsere geistigen Hochflieger vorher alles verkauft und dereguliert haben, was sie in die Finger bekamen. Bedienen uns bei unseren nachfolgenden Generationen, überfluten das Finanzsystem damit das gleiche Spiel immer weiter gehen kann und schämen uns nicht einmal dafür. Lassen uns von Großkonzernen ausnutzen und subventionieren fossile Energieträger, obwohl wir wissen, dass der Zenit schon längst überschritten wurde. Bekommen es aber nicht hin, flächendeckendes Internet oder eine kompetente Onlinestrafermittlungsbehörde bereitzustellen?

Ich habe noch den Magnetring vergessen https://hollandbikeshop.com/de-de/fahrrad-laufrader/nabenteile/nuvinci-ersatzteile/enviolo-automatiq-zahnkranz-sicherungsring-fur-magnet-ring-871450